La breve historia de la ciberseguridad

30/Nov/2019Nuevas Tendencias

La breve historia de la ciberseguridad

30/Nov/2019Nuevas Tendencias

Hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, con frecuencia por falta de formación y concienciación. La mejor forma de mitigar este problema, es un plan de cultura de ciberseguridad, donde se establezca una formación inicial al empezar la actividad laboral en la empresa, más formación periódica a los empleados, pudiendo acompañarlo de charlas, píldoras recordatorias, y como control para confirmar que las acciones están siendo las correctas y la efectividad la adecuada, realizar auditorias de ingeniería social donde se vean los múltiples lugares por donde puede ser engañado el usuario.

Un rápido vistazo al inicio

El primer hacker de la historia fue el mago Nevil Maskelyne, que en 1903 logró interceptar la primera transmisión del telégrafo inalámbrico.

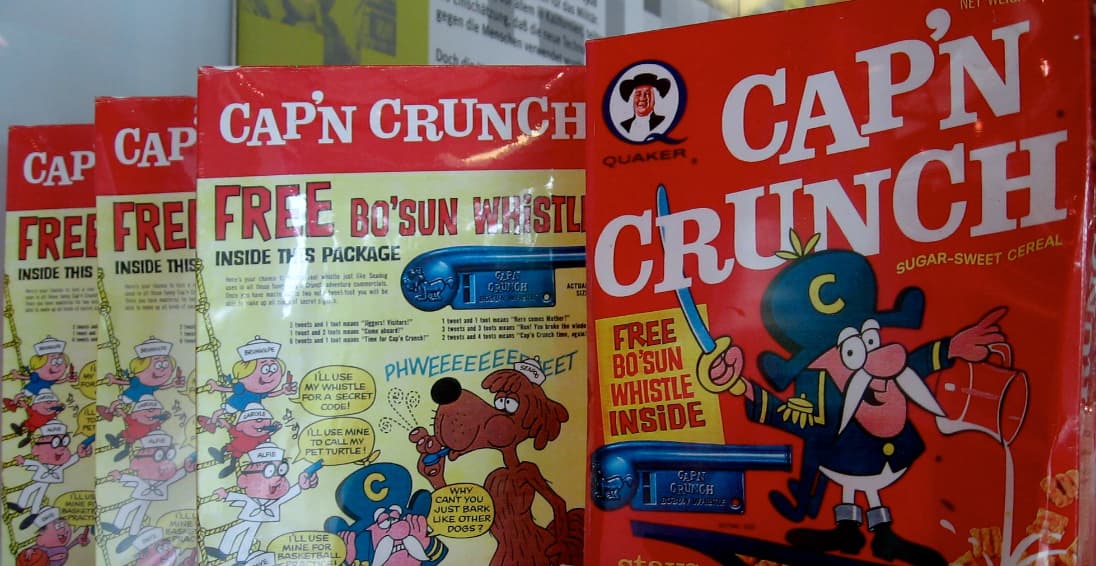

El primer ciberdelincuente (o cracker) de la historia fue John Draper, también conocido como «Captain Crunch», quien recibió ese nombre porque descubrió que modificando un silbato que se regalaba en las cajas de cereales «Cap’n Crunch» emitía un tono a 2600 Hz con el que se podía engañar a la central telefónica y realizar llamadas gratis.

¡Empieza la informática! Y el malware…

Debido a los estragos causados por ese malware, y para solucionarlo surgió el primer antivirus llamado Reaper, el cual básicamente era otro virus que se propagaba a través de la red en busca de computadoras infectadas con Creeper para eliminarlo.

La evolución de las tecnologías hizo que cada vez existieran más aplicaciones, más datos almacenados y por tanto, más riesgos de seguridad debido a que era información muy jugosa para los ciberdelincuentes.

En los años 80 se produjo un auge del malware y aunque con el tiempo han ido apareciendo antivirus que protegen de las amenazas que han ido surgiendo (en muchas industrias incluso es obligatorio tener un antivirus), el malware ha evolucionado hasta el nivel de que hoy en día existe malware creado específicamente para evitar la protección antivirus normal, por lo que este se vuelve totalmente ineficaz.

Para protegerse ante estos nuevos tipos de malware existentes hoy en día esto es necesario pasar al siguiente nivel de protección, que consiste en una plataforma de detección y respuesta de endpoint (EDR).

¡Empieza la informática! Y el malware…

Debido a los estragos causados por ese malware, y para solucionarlo surgió el primer antivirus llamado Reaper, el cual básicamente era otro virus que se propagaba a través de la red en busca de computadoras infectadas con Creeper para eliminarlo.

La evolución de las tecnologías hizo que cada vez existieran más aplicaciones, más datos almacenados y por tanto, más riesgos de seguridad debido a que era información muy jugosa para los ciberdelincuentes.

En los años 80 se produjo un auge del malware y aunque con el tiempo han ido apareciendo antivirus que protegen de las amenazas que han ido surgiendo (en muchas industrias incluso es obligatorio tener un antivirus), el malware ha evolucionado hasta el nivel de que hoy en día existe malware creado específicamente para evitar la protección antivirus normal, por lo que este se vuelve totalmente ineficaz.

Para protegerse ante estos nuevos tipos de malware existentes hoy en día esto es necesario pasar al siguiente nivel de protección, que consiste en una plataforma de detección y respuesta de endpoint (EDR).

Cuando las máquinas están protegidas, se aprovechan las vulnerabilidades de las personas

- Todos queremos ayudar.

- No nos gusta decir No.

- El primer movimiento es siempre de confianza hacia el otro.

- A todos nos gusta que nos alaben, bajamos nuestras defensas ante las felicitaciones.

Mediante este método el Kevin Mitnick lograba engañar a las personas, ganarse su confianza y finalmente obtener datos (que en algunas ocasiones podían parecer datos sin importancia) con los que saltarse los sistemas de seguridad de las empresas y acceder a su información confidencial.

Aunque la ingeniería social empezó a utilizarse a una escala mayor a finales de los años 80, hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, algo que solo se puede solucionar realizando en primer lugar una auditoría de ingeniería social para saber hasta que punto las personas de la empresa son vulnerables, y en segundo lugar mediante una formación y establecimiento de protocolos para concienciar y solucionar dichos fallos.

Cuando las máquinas están protegidas, se aprovechan las vulnerabilidades de las personas

- Todos queremos ayudar.

- No nos gusta decir No.

- El primer movimiento es siempre de confianza hacia el otro.

- A todos nos gusta que nos alaben, bajamos nuestras defensas ante las felicitaciones.

Mediante este método el Kevin Mitnick lograba engañar a las personas, ganarse su confianza y finalmente obtener datos (que en algunas ocasiones podían parecer datos sin importancia) con los que saltarse los sistemas de seguridad de las empresas y acceder a su información confidencial.

Aunque la ingeniería social empezó a utilizarse a una escala mayor a finales de los años 80, hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, algo que solo se puede solucionar realizando en primer lugar una auditoría de ingeniería social para saber hasta que punto las personas de la empresa son vulnerables, y en segundo lugar mediante una formación y establecimiento de protocolos para concienciar y solucionar dichos fallos.

El Internet de las Cosas (IoT) es hackeado

Durante a finales de la década del 2000 empezó siguiente nuevo y gran desafío de la ciberseguridad, que fue cuando se empezó a implantar Internet de las Cosas («Internet of Things» o IoT). Esto supuso un problema debido a que se tratan de dispositivos domésticos, cámaras o incluso juguetes capaces de conectarse a internet (para obtener nuevas ventajas y comodidades) lo que se convirtió en una puerta de entrada para los ciberdelincuentes con la que tenían la oportunidad de acceder a los hogares, así como un incremento de los dispositivos que los ciberdelincuentes pueden utilizar para realizar sus ataques.

Aunque se ha avanzado mucho en la ciberseguridad de estos dispositivos, todavía hoy existen noticias sobre hackeos masivos de estos tipos de dispositivos, por lo que sigue siendo necesario ser precavidos con el uso que les damos.

Ahora también es problema de las industrias

La expansión del IoT a las industrias mediante el denominado IIoT (Industrial Internet of Things) mejoró enormemente la productividad y el control en las industrias, pero también supuso el mismo problema, un aumento de las vulnerabilidades en las industrias.

Actualmente hay una cantidad de dispositivos conectados en las industrias tan grande es mucho más complejo utilizar dispositivos capaces de detectar todos para protegerlos. Para solucionar esto las herramientas de ciberseguridad con inteligencia artificial se han convertido en un gran aliado, ya que son capaces de analizar una gran cantidad de datos y relacionarlos al instante para detectar comportamientos anómalos.

En la actualidad, el mayor reto es la Inteligencia Artificial ofensiva y el e-crime

La Inteligencia Artificial y el Machine Learning son la base de muchos riesgos de ciberseguridad actuales y parece ser una tendencia bastante preocupante para los próximos años, dada su capacidad de evolucionar y tomar decisiones incluso de manera no supervisada por un humano.

Además tiene un gran número de aplicaciones – como mostramos en nuestra conferencia sobre «Rol de la IA en la ciberseguridad defensiva» -que pueden actualizar y hacer más peligrosos los tipos de ciberataques que han ido surgiendo hasta este momento, como malware y ransomware contra los que sólo se puede combatir a través de la implantación de sistemas con uso de IA defensiva y análisis de comportamiento, como los EDR con inteligencia artificial.

Se trata de tecnologías con las que existe cierta confusión en el mercado, ya que si bien hay muchas herramientas de ciberseguridad que dicen utilizar IA defensiva, normalmente se trata de sistemas con reglas automatizadas, pero que no siempre son capaces de tomar decisiones o acciones propias, por lo que no sería eficaz contra los sistemas donde una IA sí esté evolucionando y actuando de manera autónoma.

Pero el riesgo de la IA como herramienta de ataque es mucho mayor, ya que existen nuevas formas de Ingeniería Social capaces de suplantar perfectamente la voz de un empleado de alto rango en la empresa, o a través de un deepfake de vídeo que sea capaz de copiar incluso las expresiones faciales de la persona suplantada.

No obstante, con el auge de esta tendencia no sólo se incrementa el riesgo de combatir contra una tecnología que evoluciona, sino que también los ciberataques se están «profesionalizando»: es lo que se conoce como el e-crime. Hoy en día existen organizaciones criminales especializadas en la creación y difusión de herramientas ransomware para la explotación de vulnerabilidades con objetivos económicos o políticos.

Para proteger ante estos riesgos, en Sofistic trabajamos con los sistemas de inteligencia artificial defensiva más avanzados, de esta forma, y conociendo las nuevas amenazas que van a surgir es como logramos proteger incluso a las infraestructuras críticas más sensibles.

¿Quieres saber más sobre las tendencias actuales en ciberseguridad?

Descarga el Informe de 2023

Artículos Relacionados

Auditoría de seguridad blockchain detecta 29 fallos en juegos de finanzas descentralizadas

Los videojuegos DeFi (Descentralized Finance) se están conviertiendo en una opción muy popular entre los jugadores y entusiastas de la tecnología blockchain, sin embargo la seguridad sigue siendo una preocupación importante, ya que una característica de estos juegos...

Informe de tendencias en ciberseguridad 2023

Resultados de las auditorías y monitorización del SOC (Security Operations Center) a empresas realizadas por Sofistic en 2022 y recomendaciones de ciberseguridad para 2023

Sofistic alcanza la certificación Gold Microsoft Partner

Como fruto de la colaboración y el expertise especializado en ciberseguridad, Sofistic ha obtenido la certificación de Gold Microsoft Partner.

0 comentarios