Sextorsión, ¿qué hacer cuando te extorsionan a través del email?

27/Oct/2020Ciberataques

Sextorsión, ¿qué hacer cuando te extorsionan a través del email?

27/Oct/2020Ciberataques

¿Qué es la sextorsión?

Las primeras menciones a “sextorsion” datan del año 1950 y se refieren principalmente al chantaje a la víctima con connotación sexual, haciendo mención al pago de una cierta cantidad de dinero o bien intentando someter a la víctima. No obstante, la actual era de Internet (facilidad para acceder a contenido con carácter sexual) y el uso de las nuevas tecnologías (facilidad para acceder y generar dicho contenido desde cualquier lugar y hora) ha provocado que los chantajes mediante sextorsión cobren un nuevo auge en todo el mundo, ampliando aún más el alcance de este tipo de chantajes: la obtención de dinero, el dominio de la voluntad de la víctima o la victimización sexual de la misma (muy común en los casos de internet grooming o de ciberviolencia de género).

Si bien hay multitud de casos relacionados con “sextorsion”, en este artículo nos centramos en uno muy concreto: el ciberdelincuente indica que tiene el ordenador de la víctima bajo control y amenaza con publicar a todos sus contactos un vídeo de la víctima visitando páginas de contenido pornográfico. Para evitarlo, la víctima deberá realizar el pago de una determinada cantidad de dinero en Bitcoin.

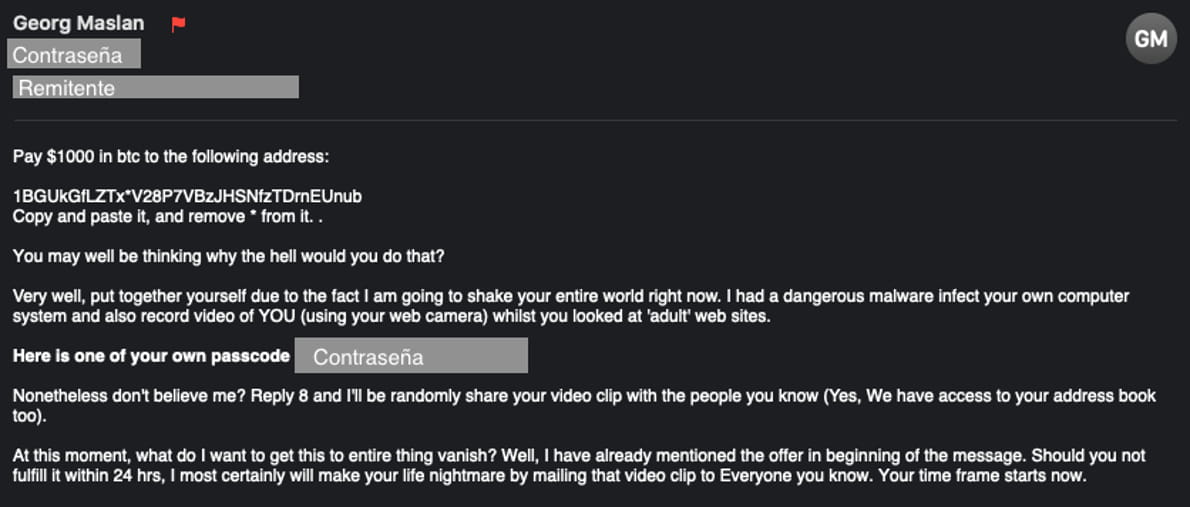

Ya en 2018 comenzó a circular una campaña usando este enfoque, y si bien no ha sido muy constante, desde primeros del mes de abril de 2020 se está detectando una nueva oleada de emails muy activa coincidiendo con la pandemia de COVID-19. La siguiente imagen muestra un email reciente.

Si nos fijamos bien, este tipo de campañas interactúan con los remitentes usando técnicas muy específicas, usando un mensaje muy contundente que provoca miedo y vergüenza, y lo más importante: mostrando en el campo asunto y dentro del cuerpo una de sus contraseñas.

Las primeras cuestiones que se plantea el remitente son: ¿cómo han conseguido mi contraseña? ¿Es verdad que tienen acceso a mi ordenador? ¿Es verdad que tienen acceso a mi agenda de contactos? ¿Es verdad que tienen un vídeo íntimo mío?

Lamentablemente, nunca se puede garantizar al 100% de que no exista el riesgo de responder afirmativamente a todas las preguntas, pues cabe la posibilidad de que el dispositivo se encuentre comprometido y alguien tenga acceso remoto. Aun así, intentemos buscar respuesta a cada una de las preguntas.

Figura 1: ejemplo de un email categorizado como «sextorsión».

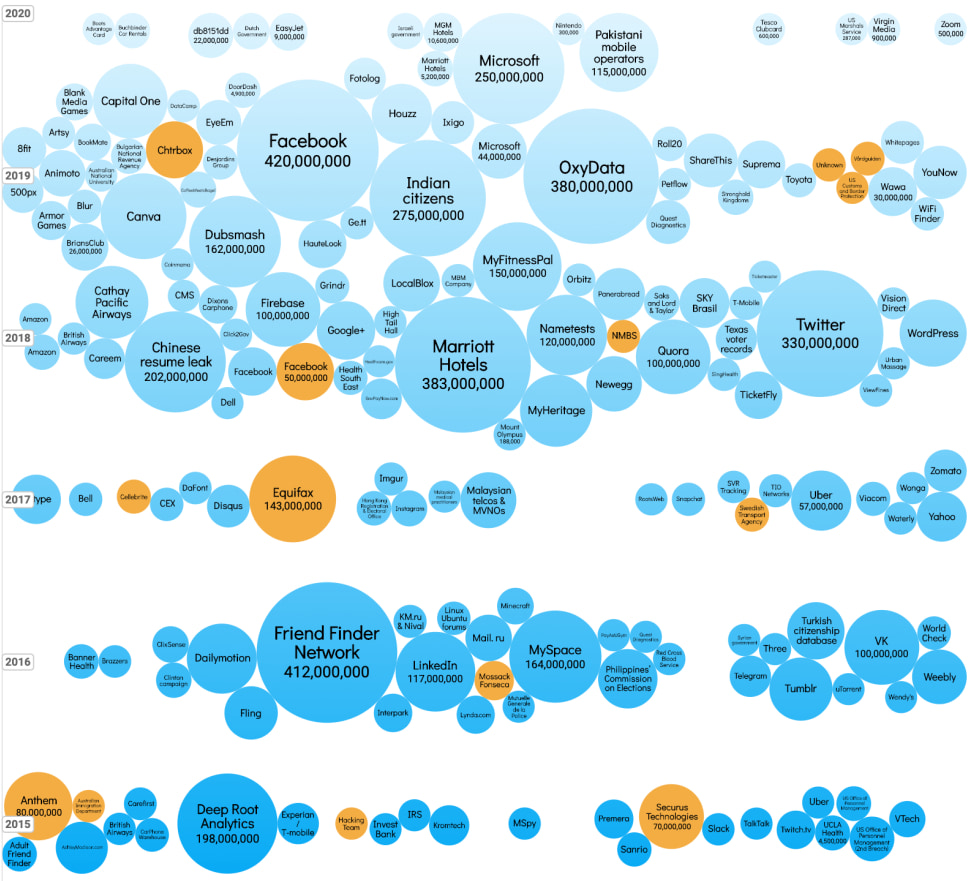

Figura 2: principales brechas de seguridad 2017-2020. Fuente: www.informationisbeautiful.net.

¿Cómo han robado mi contraseña?

En muchos de los casos, los ciberdelincuentes han tenido acceso a la información que circula de manera pública o en la dark web, con información de usuarios y contraseñas extraídos de brechas de seguridad producidas en diferentes servicios y páginas web. De este modo, consiguen el usuario de acceso (habitualmente son emails válidos) y la contraseña de dicho servicio. A partir de ahí, tan sólo necesitan rellenar la plantilla del email y enviarla.

Para comprobar si nuestro email está publicado en alguna brecha de seguridad, podemos utilizar servicios como UareSAFE, que próximamente realizará esa comprobación adicional, donde muestra si un email aparece en alguna de las brechas de seguridad conocidas.

El principal problema surge si el remitente usa la misma contraseña en diferentes servicios, incluido en el propio email. Sin lugar a duda, esta será una de las primeras comprobaciones que realizará el ciberdelincuente. En caso de ser afirmativo, el ciberdelincuente tendría acceso al email y a partir de ahí obtener información mucho más sensible para llevar a cabo un chantaje mucho más efectivo.

¿Es verdad que tienen acceso a mi ordenador?

Este punto es más complicado de responder, pues para ello el ciberdelincuente ha debido tener interacción con el remitente (e.g. enviando un email malicioso para descargar algún software). Si el remitente dispone de una buena solución de antivirus y antimalware, y el sistema operativo está actualizado, el riesgo disminuye considerablemente.

No obstante, es recomendable no sólo disponer de dichos sistemas de protección y realizar análisis del antivirus periódicamente, sino también intentar mantener el sistema operativo actualizado para evitar vulnerabilidades que permitan tener acceso a nuestro equipo por parte de los ciberdelincuentes.

¿Es verdad que tienen acceso a mi agenda de contactos?

Esta pregunta va en relación con las anteriores. Si el ciberdelincuente ha conseguido acceso bien al email o al ordenador, sí tendría acceso. Como decíamos al principio, este tipo de emails se basan en la generación de miedo creando una duda razonable sobre la víctima.

¿Es verdad que tienen un vídeo íntimo mío?

Si bien es cierto que muchos portátiles y webcam USB disponen de un indicador LED que se activa al estar en uso el dispositivo, también es cierto que existen diferentes malwares que son capaces de invalidar dicho indicador LED.

Una vez más, si el ciberdelincuente no ha conseguido acceso al ordenador o bien ha tenido acceso a la webcam, es muy difícil que consigan hacernos creer que tienen material de este tipo en su poder. A fin de evitar este problema, podemos tapar la webcam cuando no la estemos usando con cualquiera de las diferentes soluciones que encontramos en tiendas.

Seguimiento de un caso

Partiendo de la figura 1, vamos a realizar un pequeño análisis de las cabeceras de email (para obtener información sobre el remitente) y de la dirección de blockchain (para realizar el pago con Bitcoins).

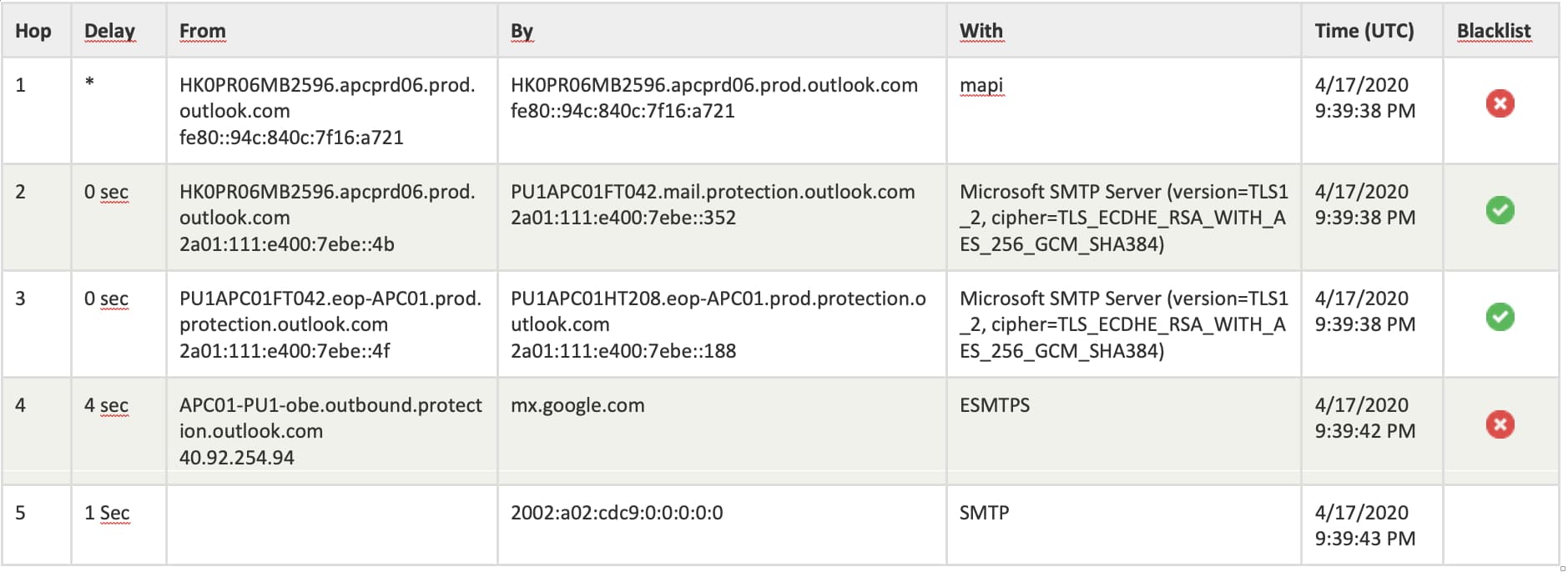

Análisis de las cabeceras

Existen multitud de páginas web que nos permiten realizar un análisis de las cabeceras del email de forma clara y estructurada. En nuestro caso, usando la web de MxToolbox podemos obtener la información de por qué servidores (y por ende países) ha pasado dicho email. Como podemos observar, hay dos direcciones que están marcadas en listas negras (blacklist), lo cual nos hace sospechar del uso que puede tener dicho email.

Figura 3: Cabeceras de email.

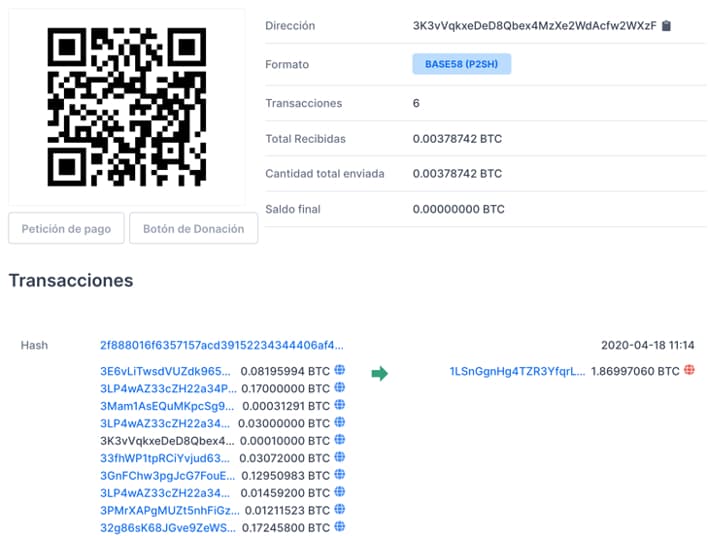

Figura 4: Monedero de email «sextorsión» con movimiento.

Análisis de la dirección blockchain

Por otra parte, también podemos hacer una consulta de movimientos relacionados con el monedero que se indica en el email. En este sentido, en la figura 4 podemos observar un monedero que contiene actividad, donde se puede ver el registro de transacciones.

Qué hacer si sufres sextorsión

Desde Sofistic recomendamos tomar diversas precauciones, tanto a nivel personal como a nivel profesional. En ambos casos, sería muy útil disponer no sólo de herramientas que nos ayuden a minimizar los riesgos, sino también se debería disponer de procedimientos y protocolos que ayuden a estandarizar cómo se debe actuar ante diferentes tipos de eventos.

Seguridad en el email

La primera recomendación relacionada con la securización del email es utilices contraseñas realmente seguras y únicas que impidan que tu cuenta pueda ser vulnerada mediante ciertataques de fuerza bruta.

Un siguiente recomendación es utilizar un segundo factor de autenticación (también llamado 2FA o MFA), que nos obliga a introducir un segundo código tras introducir el usuario y contraseña.

También es aconsejable realizar comprobaciones periódicas para verificar si alguna de nuestras contraseñas utilizadas en otros servicios con nuestra cuenta ha sido expuesta en una brecha de seguridad, lo cual se incluye entre las comprobaciones de seguridad que realizará la app UareSAFE en las próximas actualizaciones.

Aspectos clave a tener en cuenta:

- No contestar bajo ningún concepto a este tipo de emails.

- No abrir emails de usuarios desconocidos o que no hayas solicitado directamente.

- No se debe enviar información personal a remitentes desconocidos.

- Mantener siempre actualizado el sistema operativo, el antivirus y realizar análisis tanto programados como bajo demanda.

- Utilizar contraseñas diferentes para cada uno de los servicios en uso.

Artículos Relacionados

El otro riesgo de un ciberataque: la reacción en cadena

Toda empresa debe contemplar la situación de que su ciberseguridad va a ser vulnerada en algún momento, y evitar la improvisación cuando esto ocurra, preparando un plan de respuesta tanto a nivel técnico como en la comunicación del ataque.

Las lecciones a aprender del ciberataque de Darkside al oleoducto Colonial Pipeline

Desde el pasado jueves 7 de mayo, la costa este de EEUU vive una situación sin precedentes. Un ataque de ransomware ha dejado sin servicio el principal oleoducto de la compañía Colonial Pipeline. Se trata de un ataque que ha afectado a una de las infraestructuras más...

El malware Ginp usa las personas infectadas con coronavirus como cebo para robar tarjetas de crédito

El troyano Ginp está robando tarjetas de crédito con la promesa de mostrar las personas infectadas por coronavirus que hay a tu alrededor. Descubre como protegerte es este artículo.

0 comentarios